WannaCry: el ciberataque ransomware de 2017 que cifró millones de PCs

WannaCry 2017: el devastador ransomware que cifró millones de PCs, expuso fallos de seguridad y causó pérdidas millonarias; analiza su impacto y cómo prevenirlo.

El ataque del ransomware WannaCry fue un gusano que se propagó rápidamente e infectó cientos de miles de ordenadores en mayo de 2017. El malware afectó a equipos con Windows y encriptó los archivos de los usuarios (es decir, codificó los datos para que quedaran inaccesibles) y exigió el pago de un rescate en criptomoneda. En la práctica la demanda era el equivalente a aproximadamente 300 dólares en Bitcoin si se pagaba en los primeros tres días, y alrededor de 600 dólares en Bitcoin si se pagaba antes de los siete días; pasado ese plazo el rescate subía o los archivos quedaban inaccesibles para la víctima. El coste total para empresas, administraciones públicas y usuarios se estimó entre cientos de millones y varios miles de millones de dólares debido a interrupciones, recuperación de sistemas y medidas de contención.

Cómo se propagó y qué vulnerabilidad explotó

WannaCry combinó técnicas de ransomware con un gusano autorreplicable capaz de moverse por redes. Aprovechó una vulnerabilidad del protocolo SMBv1 de Windows (conocida como CVE-2017-0144) explotada por el framework EternalBlue, una herramienta filtrada procedente de desarrollos de inteligencia. Tras la explotación, el código usaba a menudo el backdoor DoublePulsar para ejecutar cargas adicionales y propagarse a otros equipos sin intervención humana. La propagación masiva comenzó el 12 de mayo de 2017.

Un elemento clave que frenó la epidemia fue el hallazgo de un “kill switch” (un dominio duro programado dentro del malware). El investigador de seguridad que lo detectó registró el dominio, lo que redujo drásticamente la capacidad del gusano para seguir propagándose y dio tiempo a que las organizaciones aplicaran contramedidas.

Impacto y alcance

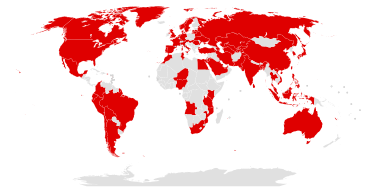

WannaCry afectó a más de 200.000 ordenadores en aproximadamente 150 países, aunque las cifras exactas varían según las fuentes. Entre los afectados hubo hospitales y servicios sanitarios (caso destacado: el NHS del Reino Unido), compañías de transporte y logística (como FedEx reportó incidencias), fábricas (algunas plantas de Renault interrumpieron producción) y empresas privadas en muchos países, incluida España (varias compañías y operadores teleco reportaron equipos afectados).

Las consecuencias incluyeron interrupciones en servicios críticos, pérdida de productividad, costes de recuperación, restauración desde copias de seguridad y esfuerzos para mitigar la infección. A nivel técnico, el cifrado combinaba algoritmos simétricos y asimétricos para proteger las claves de descifrado; sin embargo, en muchos casos la recuperación solo fue posible con backups o mediante herramientas específicas y limitadas.

Respuesta, parches y atribución

Microsoft había publicado un parche de seguridad (MS17-010) que corregía la vulnerabilidad en marzo de 2017, antes del ataque, pero muchos equipos no lo habían instalado. Tras la crisis, Microsoft emitió además parches de emergencia para sistemas ya no soportados, como Windows XP, Server 2003 y Windows 8, para contener el impacto.

Organizaciones de respuesta a incidentes y empresas de seguridad recomendaron inmediatamente aislar equipos infectados, desconectar de la red, restaurar desde copias limpias y aplicar parches. Varios gobiernos y agencias de seguridad atribuyeron el ataque a un grupo de ciberamenaza conocido como Lazarus (presuntamente vinculado a Corea del Norte), aunque la atribución en ciberincidentes siempre incluye grados de incertidumbre y análisis complejos.

¿Conviene pagar el rescate?

Las autoridades y expertos en seguridad en general desaconsejan el pago del rescate. Pagar no garantiza la recuperación de los datos, financia actividad criminal y puede incentivar futuros ataques. En algunos casos concretos se desarrollaron herramientas de descifrado parciales (por ejemplo, utilidades que funcionaron en máquinas muy concretas o en versiones antiguas del sistema), pero no existe garantía universal de recuperación sin respaldo.

Lecciones y medidas de prevención

- Mantener sistemas actualizados: aplicar parches de seguridad tan pronto como sea posible.

- Desactivar protocolos inseguros: deshabilitar SMBv1 si no es necesario.

- Copias de seguridad: disponer de backups regulares, probados y almacenados offline o en ubicaciones segregadas de la red principal.

- Segmentación de red: limitar movimiento lateral del malware mediante segmentación y controles de acceso estrictos.

- Formación y concienciación: educar a empleados para reducir riesgos de infecciones iniciales por phishing u otros vectores.

- Soluciones de seguridad y respuesta: usar antivirus/EDR actualizados, monitorizar actividad anómala y disponer de planes de respuesta a incidentes y recuperación.

WannaCry fue una llamada de atención global sobre la importancia de mantener infraestructuras actualizadas y de disponer de planes robustos de respaldo y recuperación. Aunque el episodio sucedió en 2017, las lecciones siguen siendo válidas: la higiene digital y la gestión de vulnerabilidades son claves para reducir el riesgo frente a ransomware y otros ataques.

Los países que fueron infectados en las primeras horas del ataque.

Fondo

El ataque del ransomware WannaCry comenzó el 14 de mayo de 2017. Tras el inicio del ataque del ransomware WannaCry, empresas y universidades de todo el mundo han investigado formas de eliminar la propagación del malware. Después de cuatro días, el malware no se propagó más, y ahora era fácil eliminar el malware.

La persona que inició el ataque de ransomware fue Park Jin-hyok, que es un hacker informático de Corea del Norte. El 6 de septiembre de 2018, el Departamento de Justicia de Estados Unidos acusó a Park Jin-hyok de haber ayudado a crear el programa del ransomware WannaCry, así como de ser responsable del hackeo de Sony Pictures de 2014.

John C. Demers, jefe de la División de Seguridad Nacional del Departamento de Justicia, dijo en un comunicado:

"Estos cargos enviarán el mensaje de que perseguiremos a los actores maliciosos sin importar cómo o dónde se escondan".

Es poco probable que el Sr. Park, que también se hacía llamar Pak Jin Hek, vea el interior de un tribunal estadounidense. Estados Unidos no tiene relaciones directas y formales con Corea del Norte y no se comunicó con su gobierno recluso antes de las acusaciones.

Buscar dentro de la enciclopedia