Phishing

El phishing es una forma en que los delincuentes obtienen información sensible (como nombres de usuario o contraseñas). Es un método de ingeniería social. Muy a menudo, el phishing se realiza por correo electrónico. Este correo parece provenir de un banco u otro proveedor de servicios. Suele decir que, debido a algún cambio en el sistema, los usuarios deben volver a introducir sus nombres de usuario/contraseñas para confirmarlos. Los correos electrónicos suelen tener un enlace a una página que se parece a la del banco real.

La suplantación de identidad permite a los delincuentes acceder a cuentas bancarias o a otras cuentas como las de compras, subastas o juegos. También puede utilizarse para el robo de identidad.

El phishing creció un 42% en enero de 2005: en diciembre de 2004 se enviaron 8.829 correos electrónicos con phishing, pero a finales de enero de 2005 la cifra aumentó a 12.845.

El número de páginas web con phishing creció de 1.740 a 2.560 en el mismo periodo.

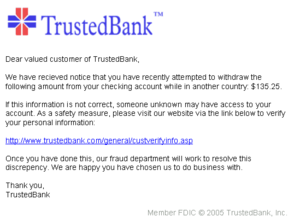

Un ejemplo de correo electrónico de phishing, disfrazado de correo oficial de un banco (ficticio). El remitente intenta engañar al destinatario para que revele información segura "confirmándola" en el sitio web del phisher.

Evasión del filtro

Algunas personas que hacen esto empezaron a usar imágenes del texto para dificultar que los filtros antiphishing lo vean. Esto a veces funciona porque los filtros buscan palabras que se utilizan a menudo en los correos electrónicos/mensajes de phishing. Sin embargo, se han inventado mejores filtros que aún pueden leer el texto utilizando OCR (reconocimiento óptico de caracteres).

Algunos filtros antiphishing pueden incluso leer texto en cursiva, escrito a mano, al revés, distorsionado (por ejemplo, ondulado o estirado), así como la escritura sobre fondos de color.

Preguntas y respuestas

P: ¿Qué es el phishing?

R: El phishing es una forma que tienen los delincuentes de obtener información confidencial, como nombres de usuario y contraseñas, utilizando tácticas de ingeniería social.

P: ¿Cómo se suele realizar el phishing?

R: El phishing suele realizarse a través del correo electrónico. El correo electrónico parece proceder de un proveedor de servicios legítimo y pide a los usuarios que vuelvan a introducir sus nombres de usuario y contraseñas para confirmarlos.

P: ¿Qué ocurre si los delincuentes consiguen suplantar información confidencial?

R: Si los delincuentes consiguen suplantar información confidencial, podrán acceder a cuentas bancarias u otras cuentas como las de compras, subastas o juegos, lo que en última instancia puede conducir al robo de identidad.

P: ¿Ha cambiado el phishing a lo largo de la vida de Internet?

R: El phishing ha cambiado sorprendentemente poco a lo largo de la vida de Internet, aunque ciertas tácticas de phishing se han vuelto mucho más sofisticadas.

P: ¿Cómo utilizan los delincuentes el correo electrónico para llevar a cabo el phishing?

R: Los delincuentes utilizan direcciones de correo electrónico falsificadas para crear correos electrónicos diseñados para que parezcan correos enviados desde una empresa real.

P: ¿Puede realizarse el phishing a través de otras formas de comunicación?

R: Sí, el phishing también puede realizarse a través de mensajes de texto, aplicaciones de mensajería instantánea como Facebook Messenger o WhatsApp, e incluso a través del correo postal.

P: ¿Cómo puede identificar un posible enlace de phishing a través de un texto?

R: Si recibe un mensaje de texto de un número desconocido que le indica que visite un sitio web específico por cualquier motivo, podría tratarse de un enlace de phishing.

Buscar dentro de la enciclopedia